Conoce y Aprende a Actuar Como un Hacker para Proteger tu Red

Analizar el tráfico de tus equipos puede ayudarte a resolver posibles problemas de seguridad y, cómo no, también a detectar ataques.

En este práctico descubrirás qué herramientas puedes utilizar y cómo debes emplearlas para reforzar tu infraestructura de red.

Nivel: Avanzado

La tecnología Ethernet es, sin duda, la más utilizada en la actualidad en las redes de área local tanto en el ámbito empresarial como en el doméstico.

Como pasa con muchos inventos, sus creadores no pensaron que pudiera convertirse en estándar en un futuro, y no fue diseñada pensando en su popularización ni en su escalabilidad.

Hace unos 30 años un adaptador de red Ethernet costaba el equivalente a unos dos mil euros, y los ordenadores conectados dentro de una empresa no eran tan numerosos como para pensar que la seguridad de la red fuera un asunto importante.

El problema principal de seguridad de la tecnología Ethernet es que no tiene un método de autentificación de red.

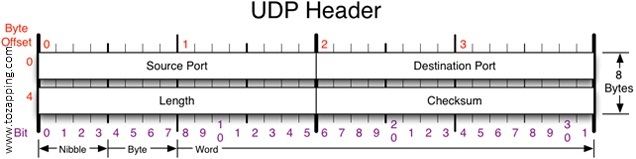

Cada adaptador de red (NIC o Network Interface Card) tiene un identificador de dirección MAC único (MAC o Media Access Control).

Cuando utilizamos el protocolo TCP/IP sobre Ethernet, cada adaptador se asocia a una dirección IP que identifica también al mismo, con lo cual tenemos dos identificadores diferentes para un mismo adaptador de red a diferente nivel de red.

Precisamente, para poder asociar correctamente el tráfico en la red entre direcciones IP y MAC se creó el protocolo ARP(Address Resolution Protocol). Pero esto es solo el principio.

Para detectar ataques piensa como un hacker

La labor de un buen responsable de seguridad de red es ponerse en la cabeza del mejor hacker que pueda imaginar y realizar toda la batería de pruebas posibles de ataques a su territorio de red.

Veamos cuáles son:

1. Reconoce el objetivo

Lo primero que hace un hacker es fijar un objetivo y analizarlo. Por ejemplo, los servidores de una empresa o sus sitios web, que suelen tener IPs fijas y dominios asociados.

En el caso de un ataque a un particular concreto, la identificación del mismo en la Red se complica, ya que las IPs públicas de los routers domésticos suelen ser dinámicas.

Para ello tratará deidentificar las IPs de los equipos «vivos» enviando paquetes ICMP (Internet Control Message Protocol) que indican si un dispositivo está activo en la Red (por su IP) o un servicio está disponible (por los puertos TPC o UDP abiertos).

De este paso obtendrá un listado de IPs y puertos abiertos por cada IP.

2. Técnicas de compromiso

Esta fase es la más desafiante para un hacker. Tratará de detectar las vulnerabilidades en los sistemas que ha detectado en el paso anterior para comprometerlos.

Para ello buscará documentación en Internet sobre vulnerabilidades ya detectadas por los fabricantes de software y hardware para tratar de facilitarle la tarea.

No todo el mundo instala las actualizaciones que corrigen las vulnerabilidades de sistemas, con lo cual son víctimas preferentes de un hacker, ya que son objetivos fáciles.

Detectar las vulnerabilidades le permitirá intentar conseguir el mayor objetivo, que es tomar el control del sistema a través de un usuario de tipo administrador que tiene todos los privilegios en el sistema.

En ocasiones no lo conseguirá en primera instancia, pero a través de otros objetivos secundarios (como, por ejemplo, obtener una lista de usuarios o acceder a través de una cuenta de invitado) podrá llegar a descubrir otras vulnerabilidades que le llevarán a conseguir el ansiado acceso en modo administrador.

La mayoría de los casos de robo de información en empresas se realiza desde dentro de la propia red, y no a través del usuario administrador, sino de cuentas de usuario que tienen acceso a la información privilegiada.

3. El ataque preliminar

Una vez con el sistema comprometido, el hacker realizará la actividad que le ha llevado a atacar el sistema, desde el robo de información confidencial y contraseñas de todo tipo, el borrado o modificación de información hasta la desconexión del sistema.

Por ejemplo, los sistemas operativos guardan una lista de usuarios y contraseñas en archivos que el hacker podrá descargar para, después, descifrar esta información con herramientas específicas, y así tener acceso a todas las cuentas del sistema.

En muchas ocasiones esta tarea es muy fácil, ya que muchos usuarios guardan la información de acceso a diferentes servicios (usuario y contraseña) en archivos de texto en su carpeta de usuario.

Otra actividad que podrá realizar en busca de información es la instalación de una aplicación que registre pulsaciones de teclas guardándolas en un archivo o enviándolas a un sistema remoto.

Por último, también podrá capturar el tráfico de la red utilizando un sniffer.

4. Borrado del rastro y ocultación

Los sistemas mantienen múltiples registros (logs) con los que un administrador de red puede detectar una actividad sospechosa.

También existen sistemas de detección de intrusiones (IDS, Intrusion Detection System) que pueden dar la alerta ante ciertos patrones de actividad en la red o en un sistema.

Por ello, el hacker tratará de ocultar su actividad desactivando los IDS y los sistemas de registro de actividades, o borrando las entradas de estos archivos log correspondientes a su actividad para no levantar sospechas.

Instala y usa un analizador de paquetes

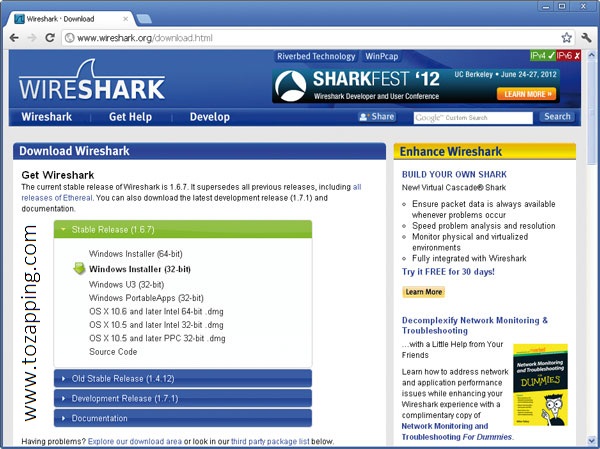

Para analizar el tráfico en tu red puedes utilizar la aplicación Wireshark.

Aunque ya hemos tratado esta aplicación en otras ocasiones, la utilizaremos de nuevo, ya que está disponible en múltiples plataformas, como UNIX, Windows de 32 y 64 bits, en formato portable y Mac OS X Intel/PowerPC de 32 y 64 bits. Además, es gratuita.

5. Descarga la aplicación

Puedes bajar Wireshark de su página web oficial, en la dirección www.wireshark.org/download.html.

Automáticamente detectará tu sistema y te propondrá la versión recomendada.

6. El proceso de instalación

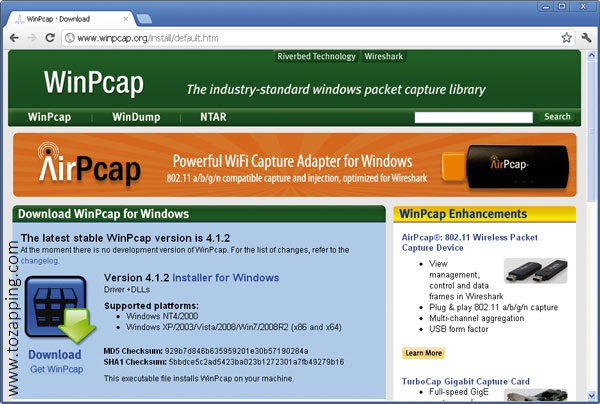

Si realizas la instalación en entorno Windows, en el proceso se instalará la última versión estable del controlador y las bibliotecas de captura de paquetes WinPcap.

Si en un futuro deseas actualizar estas bibliotecas, en su sitio web oficial puedes descargar la última versión (www.winpcap.org/install/default.htm). En el caso de la instalación en Windows será necesario reiniciar el sistema.

7. Analiza y adapta tu red

Para que Wireshark funcione adecuadamente debes conocer tu infraestructura de red.

Ya conoces los fundamentos de Ethernet y, como recordarás, el reparto de los paquetes se realiza a través del protocolo ARP.

Dependiendo del dispositivo de interconexión que tengas en tu red cableada, el sniffer Wireshark será capaz o no de ver todo el tráfico de la red, o solo el del equipo en el que se ejecute.

Si tu red está conectada a un concentrador de red (hub) será capaz de ver el tráfico de toda la red.

Si utiliza un conmutador de red (switch) solo verás el tráfico de tu equipo en la red, ya que los conmutadores corrigen esta deficiencia de seguridad y son capaces de llevar los paquetes al destino adecuado.

Tendrás que utilizar otros recursos para ver la actividad de redde otro equipo en la red.

Los routers que proporcionan los proveedores de acceso en la actualidad funcionan como conmutadores.

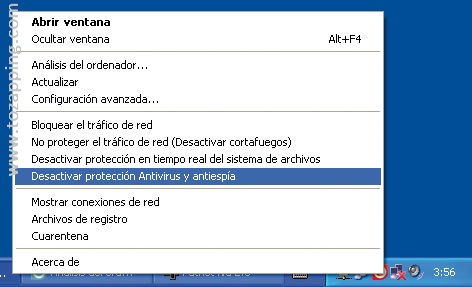

8. Desactiva la protección en tu PC

Para evitar que los cortafuegos y los programas de seguridad interfieran en el proceso de análisis, desactívalos.

Algunos paquetes de seguridad detectan las herramientas que vas a utilizar como peligrosas y directamente las bloquean o las eliminan.

Explora el tráfico de tu equipo en la red

9. Ejecuta Wireshark

Al lanzar el analizador de paquetes aparece en pantalla la interfaz de la aplicación.

En el apartado Capture selecciona la tarjeta de red que vas a utilizar. Una vez seleccionada aparecerá la ventana de exploración, en la que puedes distinguir las siguientes áreas: barra de menús y herramientas, barra de filtros, panel de lista de paquetes, panel de detalles del paquete, panel de bytes del paquete y barra de estado.

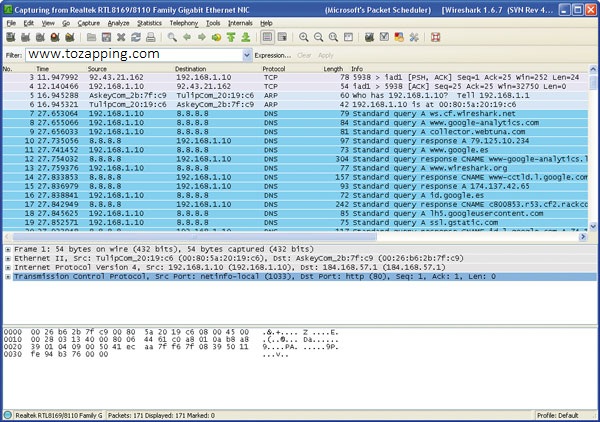

10. Comienza a capturar paquetes

Para comenzar a capturar paquetes, si no ha empezado automáticamente, haz clic en el botón Start a new live capture. En ese momento comienza el baile. Verás cómo en el panel de lista de paquetes comenzará a desfilar un sinfín de líneas de colores con textos correspondientes a cada uno de los paquetes transmitidos en la red, principalmente entre el equipo en el que ejecutas Wireshark y el resto de dispositivos de la red, tanto local como de Internet

11. Lo aprendido sobre Ethernet

Llega el momento de demostrar que has aprendido algo sobre Ethernet utilizando este sniffer.

Puedes comprobar el tráfico de paquetes y el diálogo que se produce en la red examinando lasIPs que van apareciendo en las columnas Source (origen) y Destination (destino).

La IP de tu equipo aparecerá como origen o destino de los paquetes. En el ejemplo el equipo que captura los paquetes tiene la IP 192.168.1.10.

Trata de identificar una petición y su respuesta. Verás cómo el equipo de origen realiza una petición y el de destino le responde.

12. Filtra paquetes para analizar

En el panel de lista de paquetes, además del tráfico entre tu equipo y el resto de la red, aparecen paquetes con origen y destino en los que no se encuentra la IP de tu equipo.

Son paquetes dirigidos a todos los dispositivos de la red local, los ya comentados paquetes ARP e ICMP (en color celeste y morado respectivamente).

Para analizar mejor los paquetes asociados a un protocolo podemos filtrarlos utilizando la barra de filtro.

Por ejemplo, si escribes arp (en minúsculas) en el recuadro de filtro y haces clic en el botón Apply solo aparecerán los paquetes del protocolo ARP.

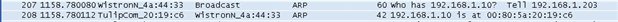

Ahora es más fácil hacer un seguimiento del diálogo de consultas y asociaciones de direcciones IP-MAC. Mira estas líneas:

En la primera línea el dispositivo con MAC WistronN… (origen) pregunta en la red (Broadcast) cuál es la dirección MAC asociada a la IP 192.168.1.10, indicando además que su IP es 192.168.1.202 (who has 192.168.1.10? tell 192.168.1.203).

En la siguiente línea, la dirección MAC TulipCom… (Source) responde a la MAC WistronN (Destination) diciéndole que la IP 192.168.1.10 corresponde a la MAC 00:80:5a:20:19:06 (192.168.1.10 is at 00:80:5a:20:19:06).

Espera que vayan apareciendo paquetes y verás cómo al final estarán todos las IPs y MACs de los dispositivos conectados a la red local. Así es como se construyen y actualizan las tablas de caché ARP.

13. Actúa como un hacker

Seguramente lo más goloso para un hacker es conseguir la dupla de oro, es decir, el par usuario y contraseña de cualquier servicio para poder acceder al mismo en busca de más información.

Al capturar todos los paquetes que pasan por el equipo en el que está instalado el sniffer podemos ir a la caza y captura de esta información.

Te proponemos hacer un ejercicio de captura en el que vamos a intentar conseguir la información referente a una cuenta de e-mail utilizando Outlook, una de FTP utilizando un programa cliente de FTP, una de actualización de un programa de seguridad (Smart Security de ESET) y una de acceso a un foro vía navegador web, por poner varios ejemplos.

Todo esto para que compruebes el efecto demoledor que puede causar que te instalen un sniffer en tu sistema y, sobre todo, saber si tus contraseñas se pueden capturar.

14. El test básico de seguridad de tu red

Activa el sniffer, abre tu programa de correo y fuerza a que recupere tu correo electrónico. Cuando finalice de recuperar todo el correo cierra el programa de correo electrónico.

Abre un programa cliente de FTP. Puedes utilizar una ventana de comandos y lanzar ftp.exe en Windows. Abre el sitio ftp.acer-euro.com e ingresa con el nombre de usuario y la contraseña. Ejecuta el comando get welcome.msg y, después, finaliza la sesión con el comando quit.

Si tienes un programa de seguridad y antivirus fuerza a que se actualice. Si eres usuario de un foro en la web, accede al mismo y conéctate con tus credenciales de usuario.

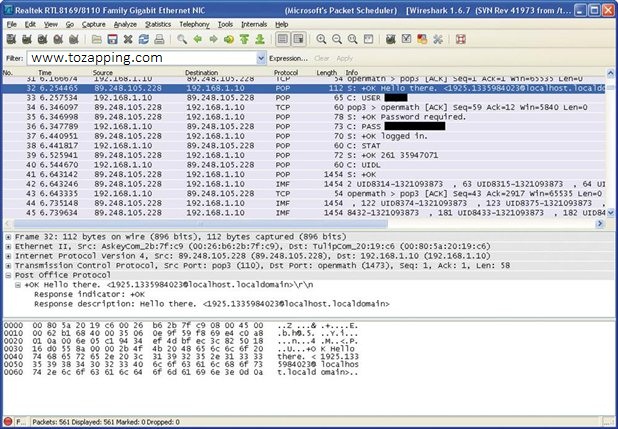

15. Caza de usuarios y contraseñas

En Wireshark filtra el contenido de la captura para mostrar los paquetes relacionados con elprotocolo POP.

Para ello escribe pop (en minúsculas) en el recuadro Filter y haz clic en el botón Apply. Se mostrarán todos los paquetes relacionados con el acceso al buzón de correo.

Ahora examina el contenido de los paquetes en busca de las credenciales de acceso.

En la figura puedes ver el resultado que hemos obtenido en nuestras pruebas (hemos borrado los datos sensibles y el usuario y la contraseña por motivos obvios).

En algunos programas de correo se utiliza la opción APOP, en la que podemos ver el usuario, pero la contraseña se halla cifrada, con lo cual podemos estar un poco más tranquilos.

En las pruebas hemos encontrado estos dos casos. En Microsoft Outlook 2007 para Windows se revelan las contraseñas completamente, pero la versión 2011 para Mac OS X aparece cifrada.

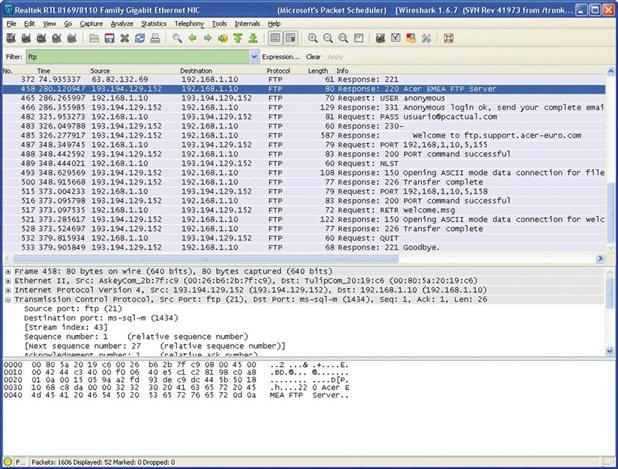

16. Detección de accesos por FTP

Filtra el contenido de la captura para mostrar los paquetes relacionados con el protocolo FTP.

Para ello escribe ftp (en minúsculas) en el recuadro Filter, y haz clic en el botón Apply.

Examina el contenido de los paquetes en busca del usuario y la contraseña. En la figura se muestra el resultado.

Ahora te dejamos la tarea de ver el contenido del archivo que hemos descargado utilizando el sniffer (una pista: filtra por ftp_data).

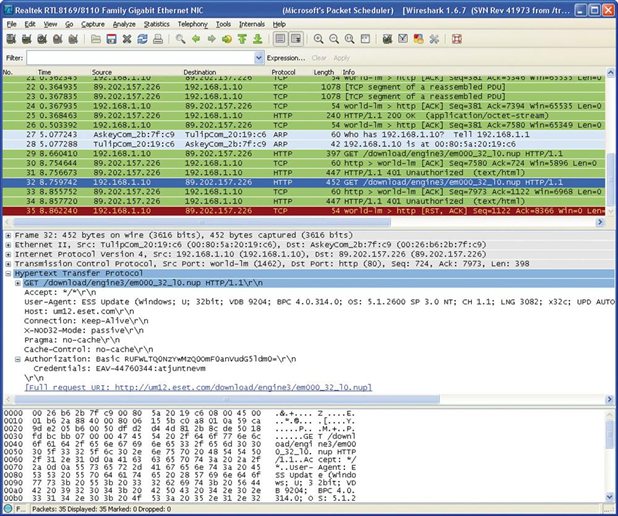

17. ESETInternet Security al 100%

Ahora filtra el contenido de la captura para mostrar los paquetes relacionados con el protocolo HTTP escribiendo en el filtro http y pulsando el botón Apply.

Examina el contenido de los paquetes en busca de las credenciales de acceso. En la figura se muestra el usuario y la contraseña que transmite el programa para actualizarse.

El identificador y la clave que hemos utilizado son ficticios.

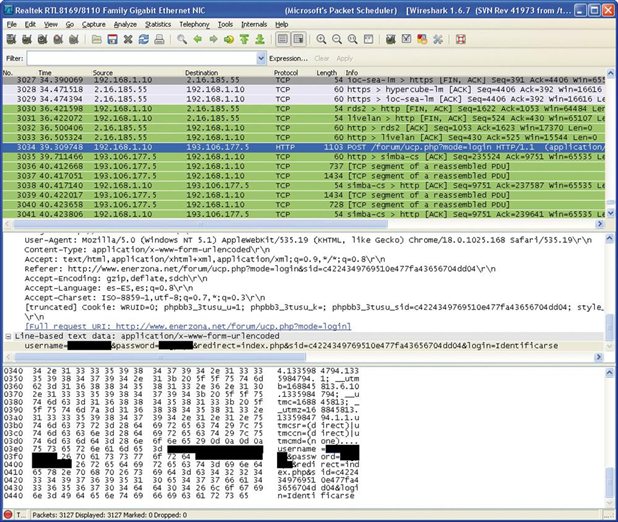

18. Contraseñas y usuarios de un foro

De nuevo filtra el contenido para mostrar los paquetes relacionados con el protocolo HTTP.

Examina la lista de paquetes en busca de usuario y contraseña. En la figura puedes ver el usuario y la contraseña en la petición de acceso al foro (en esta ocasión también hemos borrado los datos sensibles y falseado el identificador y la clave por motivos obvios).

Audita otro nodo de la infraestructura

Ya hemos comentado que cuando el ordenador que ejecuta el sniffer se encuentra en una red conmutada no es capaz de interceptar los paquetes que se dirigen a los demás dispositivos de la red.

Para lograr este objetivo debemos utilizar una combinación de técnicas de hacking:suplantación ARP por envenenamiento y ataque MITM (Man In The Middle), que hará que el tráfico que se dirija a un equipo en la red pase por el que tiene instalado el sniffer y, después, vaya a su destino real.

El equipo husmeador se coloca en medio del origen y el destino, de ahí su denominación MITM.

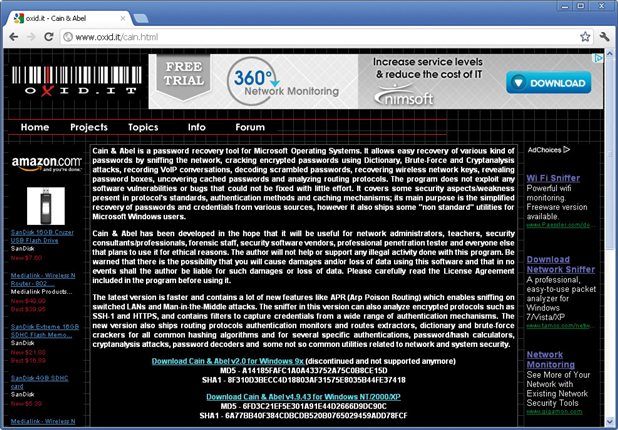

19. Instala Cain & Abel

Para realizar el envenenamiento de la caché ARP y la suplantación de identidad utilizaremos la aplicación Cain & Abel, que puedes descargar desde www.oxid.it/cain.html.

Esta herramienta tiene más funciones (incluida la de «esnifar» contraseñas), pero nos centraremos en la posibilidad de hacer la suplantación ARP.

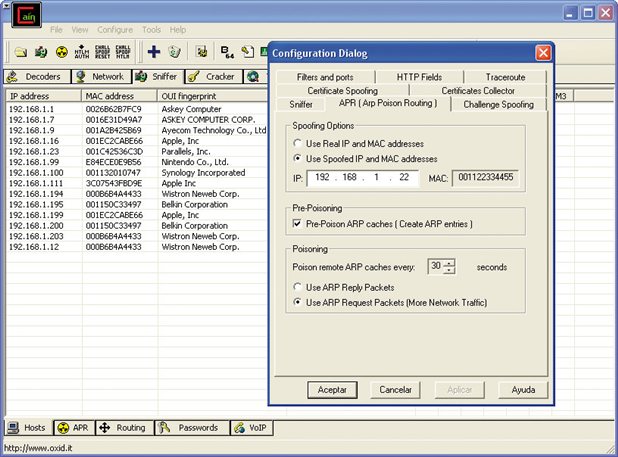

20. Configura la herramienta

Para configurar Cain & Abel primero ejecútalo y selecciona en su ventana el menú Configure.

En la ventana que aparece, en la ficha Sniffer, selecciona el adaptador de red que vayas a utilizar, y en la ficha APR (ARP Poison Routing) deja las opciones que aparecen por omisión.

El programa actualizará la caché ARP envenenada cada 30 segundos.

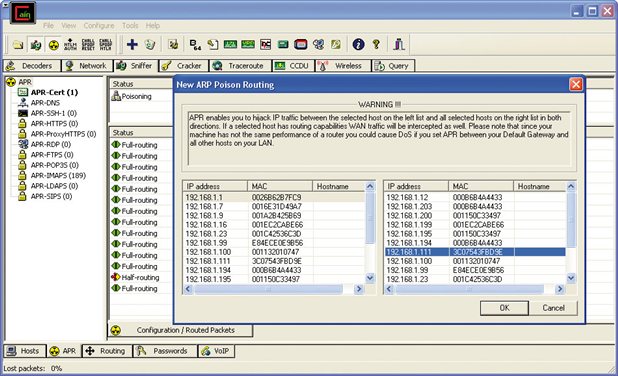

21. Prepara el envenenamiento

En la ventana de la aplicación selecciona la ficha Sniffer, y en la parte inferior marca la fichaAPR .

En el árbol de la izquierda asegúrate que está seleccionado también APR (el nodo principal).

Haz clic en una casilla en blanco bajo la columna Status del panel superior y, a continuación, haz clic en el botón que tiene un signo +.

En el cuadro de diálogo selecciona en la lista de la izquierda la IP del router, y en la de la derecha la IP del dispositivo del cual capturaremos su tráfico.

En este ejemplo vamos a capturar desde la IP 192.168.1.10 el tráfico entre el encaminador 192.168.1.1 y el equipo con IP 192.168.1.111.

22. Y, por último, inicia el proceso

En la ventana principal haz clic en el icono Start/Stop APR. Verás cómo comenzará la actividad de envenenamiento, mostrándose la conexiones intervenidas en el panel inferior (líneas Full-routing).

Si ahora inicias Wireshark y comienzas una sesión de captura, verás que aparece la dirección IP del equipo intervenido en la lista de paquetes.

También verás que aparecen líneas negras con el texto en rojo que indican la retransmisión de paquetes TCP provocada por la suplantación ARP.

El análisis del tráfico utilizando esta técnica ralentiza el rendimiento de red de la máquina «analizada» y puede provocar errores en el tráfico HTTPS al propiciar fallos en los certificados SSL de los sitios web seguros.

Te gusta este artículo sobre conoce y Aprende a Actuar Como un Hacker para Proteger tu Red?

Si deseas leer más artículos parecidos a conoce y Aprende a Actuar Como un Hacker para Proteger tu Red, te recomendamos que entres en nuestra categoría de Tecnología o Novedades

Esperamos que este artículo de conoce y Aprende a Actuar Como un Hacker para Proteger tu Red te sea útil. Compártelo te lo agradecerán!

¿Conoces otros artículos sobre conoce y Aprende a Actuar Como un Hacker para Proteger tu Red?

Danos tu opinión del artículo a través de nuestra sección de comentarios.